LDAP

Mit den Kommandos dieser Kategorie können Sie Anfragen an Verzeichnisdienste stellen, welche das LDAP (Lightweight Directory Access Protocol) unterstützen.

Search LDAP Directory

Mit diesem Kommando können Sie einen Verzeichnisdienst durchsuchen. Geben Sie dazu unter dem Tab Verbindung den Pfad zum Host an, auf welchem der Verzeichnisdienst läuft. Falls der Port vom Standardport (389) abweicht, muss dieser ebenfalls geändert werden.

Search LDAP Directory

Beim Verbinden ist es möglich, dass eine Authentifizierung verlangt wird. Falls dies nicht der Fall ist, können Sie Anonym ausgewählt lassen. Falls Sie den Active Directory Service (ADS) von Microsoft nutzen, können Sie sich über Ihren Windows-Account als Windows Benutzer anmelden. Nutzen Sie einen anderen Verzeichnisdienst (z.B. Novell-eDirectory. OpenLDAP, Sun One o.ä.), können Sie die Zugriffsrechte dieses Benutzers verwenden. Anschließend geben Sie einen gültigen Benutzeraccount sowie ein entsprechendes Passwort an. Optional können Sie dieses Passwort im Klartext anzeigen lassen oder verbergen.

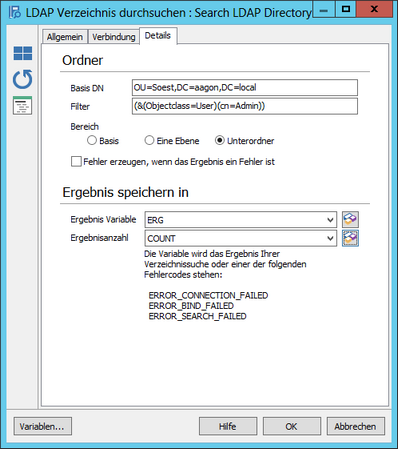

Unter dem Tab Details können unter dem Abschnitt Verzeichnis genaue Angaben zum Suchvorgang gemacht werden. Dabei wird zuerst die Basis angegeben, also der Verzeichnispfad in welchem gesucht werden soll. Dies geschieht mit einem FQDN (Full Qualified Domain Name).

Dazu kann unter Bereich genau spezifiziert werden, ob nur der angegebenen Basis Eintrag (Basis), eine Ebene unterhalb des Basis Eintrags (exkl. des Basis Eintrags und weiteren Unterebenen), oder alle Einträge unterhalb des Basis Eintrags (inkl. des Basis Eintrags und weiteren Unterebenen) durchsucht werden sollen.

Direkt unterhalb der Basisangabe kann ein Filter eingegeben werden. Über diesen können zu suchende Klassen, Attribute und Objekte genauer spezifiziert werden. Der Filter kennt dabei folgende Verknüpfungsoperatoren:

& UND

| ODER

! NICHT

Mit diesen Operatoren können verschiedene Suchausdrücke gebildet werden. Ein paar Beispiele zum Verständnis der Operatoren finden Sie im Folgenden. Denken Sie daran, dass Ihr eingesetzter Verzeichnisdienst andere Elemente zur Objektbenennung benutzen kann.

Gesucht werden alle Objekte der Klasse User, deren Username mit A beginnt:

(&(Objectclass=User)(cn=A*))

Gesucht werden alle Objekte der Klasse User, deren Username mit A oder B beginnt:

(&(Objectclass=User)(|(cn=A*)(cn=B*)))

Gesucht werden alle Objekte der Klasse User, deren Username mit A beginnt aber nicht Admin ist:

(&(Objectclass=User)(cn=A*)(!(cn=Admin)))

Optional können Sie einen Fehler ausgeben lassen, wenn kein entsprechender Eintrag gefunden wurde. Das Ergebnis wird in einer anzugebenden Variable gespeichert. Ebenso ist eine Variable anzugeben, in welcher die Anzahl der gefundenen Objekte gespeichert wird (siehe Variablen). Gibt es Probleme bei der Abfrage, wird einer der folgenden Fehlercodes gespeichert:

ERROR_CONNECTION_FAILED ERROR_BIND_FAILED ERROR_SEARCH_FAILED | - Verbindung zum Verzeichnisdienst nicht möglich. - Die Anfrage konnte nicht gestellt werden. - Die Abfrage konnte nicht ausgeführt werden. |

Create LDAP Object

Mit diesem Kommando können Sie ein Objekt in einem Verzeichnisdienst anlegen. Geben Sie dazu unter dem Tab Verbindung den Pfad zum Host an, auf welchem der Verzeichnisdienst läuft. Falls der Port vom Standardport (389) abweicht, muss dieser ebenfalls geändert werden.

Create LDAP Object

Beim Verbinden ist es möglich, dass eine Authentifizierung verlangt wird. Falls dies nicht der Fall ist, können Sie Anonym ausgewählt lassen. Falls Sie den Active Directory Service (ADS) von Microsoft nutzen, können Sie sich über Ihren Windows-Account als Windows Benutzer anmelden.

Nutzen Sie einen anderen Verzeichnisdienst (z.B. Novell-eDirectory. OpenLDAP, Sun One o.ä.), können Sie die Zugriffsrechte dieses Benutzers verwenden. Anschließend geben Sie einen gültigen Benutzeraccount sowie ein entsprechendes Passwort an. Optional können Sie dieses Passwort im Klartext anzeigen lassen oder verbergen.

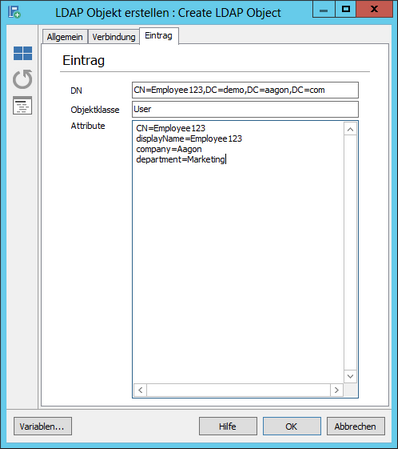

Unter dem Tab Eintrag wird nun das zu erstellende Objekt spezifiziert. Geben Sie dazu unter DN den Namen des Objekts als FQDN (Full Qualified Domain Name) an. Ebenso muss die ObjektKlasse angegeben werden, z.B. User, Group etc. Dazu werden dann die dem Objekt zugeordneten Attribute angegeben. Beachten Sie hierbei, dass einige Objekte Pflichtattribute besitzen können. Nähere Informationen dazu finden Sie in der Dokumentation Ihres Verzeichnisdienstes.

Delete LDAP Object

Mit diesem Kommando können Sie ein Objekt in einem Verzeichnisdienst löschen. Geben Sie dazu unter dem Tab Verbindung den Pfad zum Host an, auf welchem der Verzeichnisdienst läuft. Falls der Port vom Standardport (389) abweicht, muss dieser ebenfalls geändert werden.

Beim Verbinden ist es möglich, dass eine Authentifizierung verlangt wird. Falls dies nicht der Fall ist, können Sie Anonym ausgewählt lassen. Falls Sie den Active Directory Service (ADS) von Microsoft nutzen, können Sie sich über Ihren Windows-Account als Windows Benutzer anmelden. Nutzen Sie einen anderen Verzeichnisdienst (z.B. Novell-eDirectory. OpenLDAP, Sun One o.ä.), können Sie die Zugriffsrechte dieses Benutzers verwenden. Anschließend geben Sie einen gültigen Benutzeraccount sowie ein entsprechendes Passwort an. Optional können Sie dieses Passwort im Klartext anzeigen lassen oder verbergen.

Unter dem Tab Eintrag wird nun das zu löschende Objekt spezifiziert. Geben Sie dazu unter Relativer DN den Namen des Objekts als FQDN (Full Qualified Domain Name) an.

Modify LDAP Attributes

Mit diesem Kommando können Sie Attribute eines Objekt in einem Verzeichnisdienst löschen, ändern oder ergänzen. Geben Sie dazu unter dem Tab Verbindung den Pfad zum Host an, auf welchem der Verzeichnisdienst läuft. Falls der Port vom Standardport (389) abweicht, muss dieser ebenfalls geändert werden.

Beim Verbinden ist es möglich, dass eine Authentifizierung verlangt wird. Falls dies nicht der Fall ist, können Sie Anonym ausgewählt lassen. Falls Sie den Active Directory Service (ADS) von Microsoft nutzen, können Sie sich über Ihren Windows-Account als Windows Benutzer anmelden. Nutzen Sie einen anderen Verzeichnisdienst (z.B. Novell-eDirectory. OpenLDAP, Sun One o.ä.), können Sie die Zugriffsrechte dieses Benutzers verwenden. Anschließend geben Sie einen gültigen Benutzeraccount sowie ein entsprechendes Passwort an. Optional können Sie dieses Passwort im Klartext anzeigen lassen oder verbergen.

Unter dem Tab Eintrag wird nun das entsprechende Objekt spezifiziert. Geben Sie dazu unter Relative DN den DistinguishedName des Objekts an. Mit den folgenden Optionen können Sie entscheiden ob die Werte der angegebenen Attribute überschrieben oder hinzugefügt werden sollen.

Die entsprechenden Angaben werden im Textfeld Attribute gemacht. Hier können Sie Attribute und entsprechende Werte angeben, welche je nach Option hinzugefügt oder überschrieben werden.

Überschreiben eines Single Value Attribut:

- Der vorhandene Wert für das Attribut wird ersetzt.

- Wenn Sie keinen Wert angeben wird der Wert des Attributes gelöscht.

Überschreiben eines Multi Value Attribut:

- Alle Werte des Multi Value Attributs werden zunächst gelöscht und durch die neuen Werten ersetzt.

Hinzufügen zu einem Single Value Attribut:

- Wenn bisher kein Wert für das Attribut gesetzt ist, verhält sich hinzufügen wie überschreiben. Ist bereits ein Wert gesetzt, so bleibt dieser erhalten und Sie erhalten einen Fehler.

Hinzufügen zu einem Multi Value Attribut:

- Append hängt einen neuen Wert an das existierende Multi Value Attribut.

AD TimeStamp to DateTime

Mit diesem Kommando ist es möglich die AD-Zeit in ein lesbares Datum umzuwandeln. Die AD liefert ein Datum in Nanosekunden zurück und ist daher nicht auf den ersten Blick zu erkennen.