Verschlüsselte Verbindung zum SQL Server

Sie können eine verschlüsselte Verbindung zwischen dem ACMP Server und dem SQL Server schaffen, indem Sie entweder einen Transport Layer Security (TLS) verwenden oder einen IPSec Tunnel aufbauen und die Kommunikationsdaten durch diesen leiten. Ziel ist es, dass die Transport-Daten verschlüsselt werden. Lesen Sie hier nach, wie beide Möglichkeiten (Verlinkung zum unteren Abschnitt) funktionieren.

Verschlüsselte Verbindung zwischen ACMP Server und dem SQL Server herstellen

Es ist möglich eine verschlüsselte Verbindung zwischen dem ACMP Server und dem SQL Server herzustellen. Für die Transport Verschlüsselung stehen Ihnen zweierlei Optionen zur Wahl:

- Nutzen Sie einen Transport Layer Security, um die Daten zu verschlüsseln.

- Bauen Sie einen IPSec Tunnel auf, in der die Kommunikationsdaten geleitet werden.

Transport Layer Security

Ein SQL Server kann Transport Layer Security (TLS) verwenden, damit die Daten verschlüsselt übertragen werden.

Zertifikat erstellen

Am einfachsten können Sie ein Zertifikat mit dem nachfolgenden PowerShell Skript anlegen. Hierfür benötigen Sie jedoch Adminrechte:

Powershell Skript zum Erzeugen des Zertifikats

$dnsname = ([System.Net.Dns]::GetHostByName((hostname)).HostName)

#Create SSL Certificate (replace with PKI function)

New-SelfSignedCertificate -CertStoreLocation Cert:\LocalMachine\My -subject $Subject -DnsName $dnsname -FriendlyName SQLServer -NotAfter (Get-Date).AddMonths(24) -KeySpec KeyExchange

Sollten Sie einen anderen Weg gehen und Zertifikate aus MakeCert.exe, OpenSSL oder aus einer anderen CA benutzen, müssen Sie jedoch beachten, dass das Zertifikat bestimmte Eigenschaften aufweist:

- Sowohl CN des Subject als auch in der SAN Erweiterung muss der FQDN des SQL Servers eingetragen sein.

- In der Erweiterung Key Usage muss Digital Signature und Key Encipherment aufgelistet sein.

- In der Erweiterung Enhanced Key Usage muss Server Authentication (1.3.6.1.5.5.7.3.1) aufgelistet sein.

Das Zertifikat muss inklusive des privaten Schlüssels im Windows Certificate Store Personal für Local Machine hinterlegt werden. Zusätzlich dazu muss der Benutzer, unter dem der SQL Server läuft, die Leserechte auf den privaten Schlüssel haben.

SQL Server Dienst Leserechte gewähren

In der Regel läuft der SQL Server Dienst in einem virtuellen Account und nicht als lokaler Service Account. Der virtuelle Account hat nur wenige Rechte, weshalb dieser nicht ausgenutzt werden kann.

Account des SQL Server Dienst bestimmen

Um den Account des SQL Server Dienst bestimmen zu können, müssen Sie zunächst den SQL Server Configuration Manager öffnen. Anschließend wählen Sie die SQL Server Services aus und öffnen diese. Öffnen Sie die Eigenschaften der SQL Server Instanz. Unter dem Tab Log On ist der genutzte Account Name hinterlegt.

Leserechte aktivieren

Sie müssen, wenn Sie eine verschlüsselte Verbindung zwischen dem ACMP Server und dem SQL Server herstellen wollen, die Leserechte für den Account des SQL Server Dienstes aktivieren.

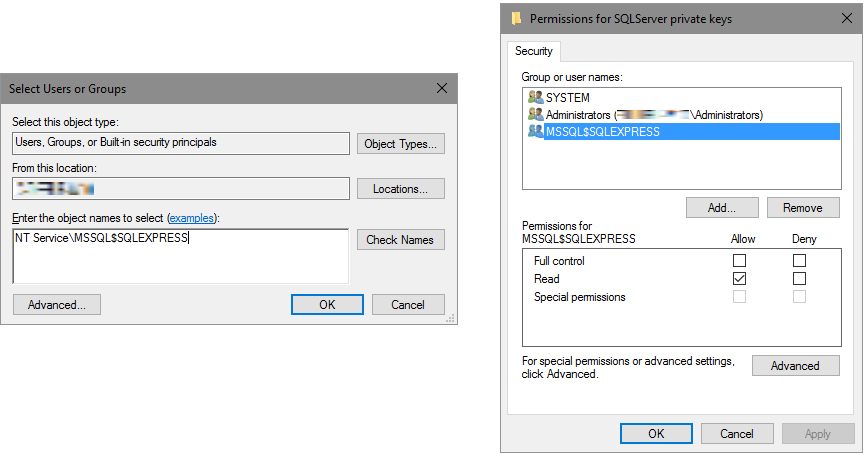

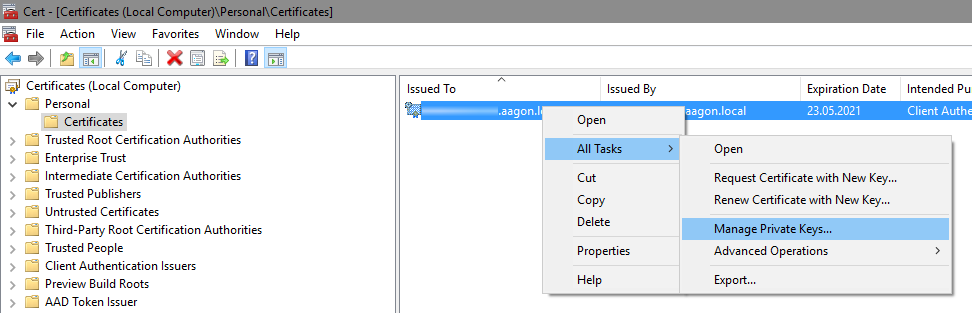

Öffnen Sie dazu zunächst den Cert Manager für den Local Computer (z.B. mmc.exe öffnen und Snap-in hinzufügen) und wählen Sie dann den Ordner Personal > Certificates aus. Suchen Sie das entsprechende Zertifikat aus, für das Sie die Leserechte aktivieren wollen und klicken per Rechtsklick auf dieses. Unter dem geöffneten Menü müssen Sie nun All Tasks > Manage Private Keys… auswählen.

Fügen Sie anschließend den Account des SQL Servers hinzu. In dem nachfolgenden Bild ist es der Account NT Service\MSSQL$SQLEXPRESS. Sobald Sie den Account hinzugefügt haben, müssen Sie diesem die passenden Berechtigungen geben. Aktivieren Sie die Leserechte und bestätigen Sie die Auswahl mit OK.